云服务器入侵检测如何操作?如何保护数据不被入侵者访问?

随着云计算技术的不断发展,越来越多的企业和个人选择使用云服务器来存储和处理数据。然而,随着云服务器的普及,其安全性也成为了大家关注的焦点。面对日益猖獗的网络攻击,我们应该如何操作云服务器的入侵检测呢?同时,我们又该如何保护数据不被入侵者访问呢?在本篇指南中,我们将探讨云服务器安全的方方面面。

一、入侵检测的基本操作

1.1关键词密度优化:“云服务器入侵检测”,2-3%的密度

在互联网的海洋中,云服务器就像一座座孤岛,保护这些孤岛不被恶意入侵者侵扰,是每一位云服务器运营商的责任。云服务器的入侵检测涉及监控、分析和响应服务器上的异常行为。

关键步骤包括:

实时监控:确保你的云服务器配置了实时监控系统,它能对流量异常、登录失败等行为进行报警。

日志审查:定期审查访问日志,检查可疑的登录尝试、文件访问异常等。

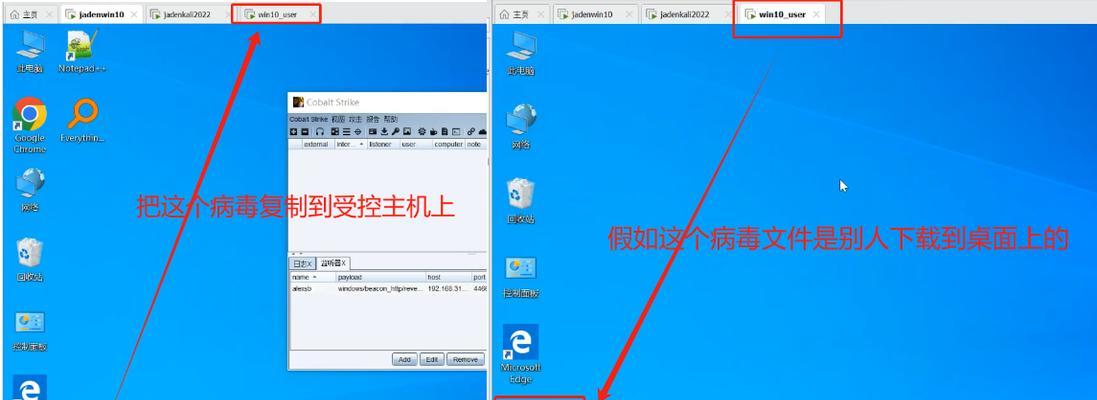

异常行为分析:利用入侵检测系统(IDS)对服务器行为进行分析,识别可能的攻击模式。

补丁管理:保持云服务器的操作系统和应用程序更新,及时打上安全补丁,修补漏洞。

安全测试:周期性地进行渗透测试,以发现潜在的安全漏洞。

1.2技术细节深度指导

在具体操作环节,你应该:

1.2.1配置入侵检测系统(IDS)

选择合适的入侵检测系统,例如基于签名的检测系统或行为分析检测系统。务必根据云服务的使用场景和安全需求进行定制配置。

1.2.2使用防火墙

正确配置防火墙可以阻止未授权的访问。请确保只允许必要的端口和服务,并关闭那些不必要的端口。

1.2.3利用云安全服务

利用云服务提供商提供的安全服务,如AWSShield、AzureSecurityCenter等,这些工具可以帮助检测和防御DDoS攻击和其它安全威胁。

二、保护数据不被入侵者访问的技术措施

2.1关键词密度优化:“保护数据不被入侵者访问”,2-3%的密度

保护数据安全是云服务器管理的核心任务之一。当入侵发生时,首先受影响的便是存储在服务器上的数据。

关键的保护措施包括:

权限管理:坚持最小权限原则,对用户和应用程序进行严格的角色划分和权限控制。

数据加密:对敏感数据进行加密处理,即使数据被非法访问,也能防止信息泄露。

备份与灾备:定期备份数据,并设置远程灾备计划,确保在服务器被入侵时数据不丢失。

访问控制:利用多因素认证(MFA)增加安全性,确保只有授权用户可以访问数据。

2.2数据备份和灾备策略

在实际操作中,您需要:

2.2.1搭建自动化的数据备份程序

定期自动将数据备份到云存储服务或离线存储中。确保备份数据与生产数据同步更新,并且有恢复机制。

2.2.2实施异地备份

异地备份可以应对自然灾害和大规模的服务中断。选择一个地理上分离的备份位置以降低同步风险。

2.2.3定期进行恢复测试

通过模拟灾难事件来检测备份和恢复策略的有效性,以确保在真的发生安全事件时能够迅速恢复业务运行。

三、提升安全意识与培训

3.1关键词密度:“安全意识与培训”,2-3%的密度

确保所有使用云服务器的人员都能够理解安全风险,并采取适当的安全措施。定期举办安全意识培训,教育员工识别钓鱼邮件、恶意软件等网络威胁。

3.2多角度拓展:用户的潜在安全疑问

安全警告:如何识别和响应可能的安全警告?

访问日志:如何正确解读和应用访问日志中的信息?

外部威胁:什么是云服务器面临的主要外部威胁?

3.3用户体验导向

对于安全事件的响应计划进行说明,确保用户知道在检测到入侵时应该联系谁以及如何操作。

提供清晰的指南,让用户知道如何报告可疑行为。

通过上述内容的深入探讨,我们已经对云服务器入侵检测的操作方法和数据保护措施有了全面的认识,希望能够帮助您有效地保护云服务器,确保数据安全、业务连续性。在日益复杂的网络安全威胁面前,我们每个人都是守护者,通过严谨的管理与全力的防护,我们可以让数据安全不再是空中楼阁。

在防护的路上,每一步都极为重要,而了解、准备、响应和恢复则是维护云服务器安全的四个基本步骤。通过持续的学习和实践,我们才能在数字世界中稳固前行。

版权声明:本文内容由互联网用户自发贡献,该文观点仅代表作者本人。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如发现本站有涉嫌抄袭侵权/违法违规的内容, 请发送邮件至 3561739510@qq.com 举报,一经查实,本站将立刻删除。

- 站长推荐

- 热门tag

- 标签列表

- 友情链接